Autenticação sem senha com ENTRA ID e chave Yubikey (FIDO2)

Quando a Microsoft divulgou usar senha sem “sem senha”, abriu um mundo novo, sacou? Já ouviu falar desse negócio de “sem senha”? É tipo quando você loga sem precisar daquela senha chata.

É tipo quando você loga sem precisar daquela senha chata.

Na prática, é assim: você entra no sistema sem digitar senha. Em vez disso, joga um ID público e depois confirma quem é de um jeito seguro, tipo usando um aparelho ou token cadastrado.

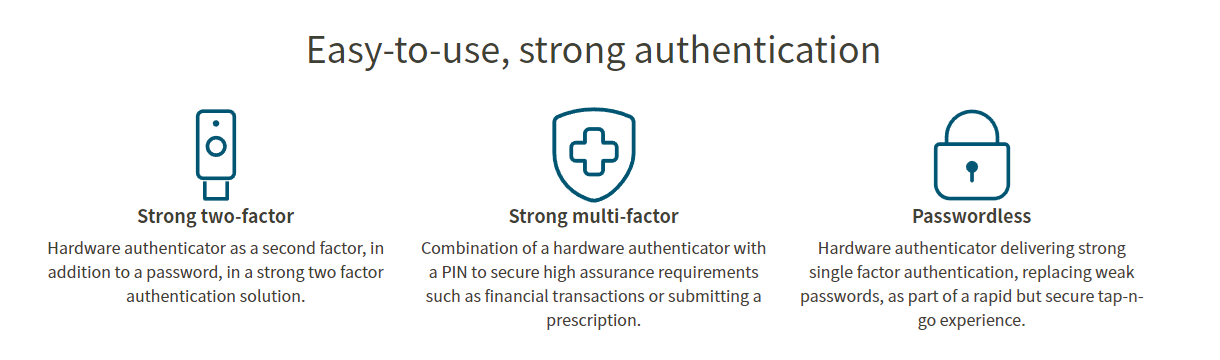

Às vezes, confundem isso com a autenticação dupla (MFA). É quase parecido, mas a MFA é tipo uma capa extra de segurança pra senha, enquanto o “sem senha” geralmente só usa uma parada mega segura pra confirmar quem é você.

A ideia da autenticação dupla é adicionar uns passos extras, pedindo mais confirmações, pra dar uma blindada contra invasões e fraudes.

A Microsoft tá nessa também, permitindo o “sem senha” no Azure AD. Dá pra entrar nas contas usando sua biometria no Windows Hello ou com chaves físicas que seguem o padrão FIDO (Fast Identity Online). É tipo abrir a porta sem aquela bagunça toda da senha, sacou?

Imagens do site da Microsoft

Hoje iremos abordar a autenticação sem senha baseada em FIDO2 com chaves da Yubico

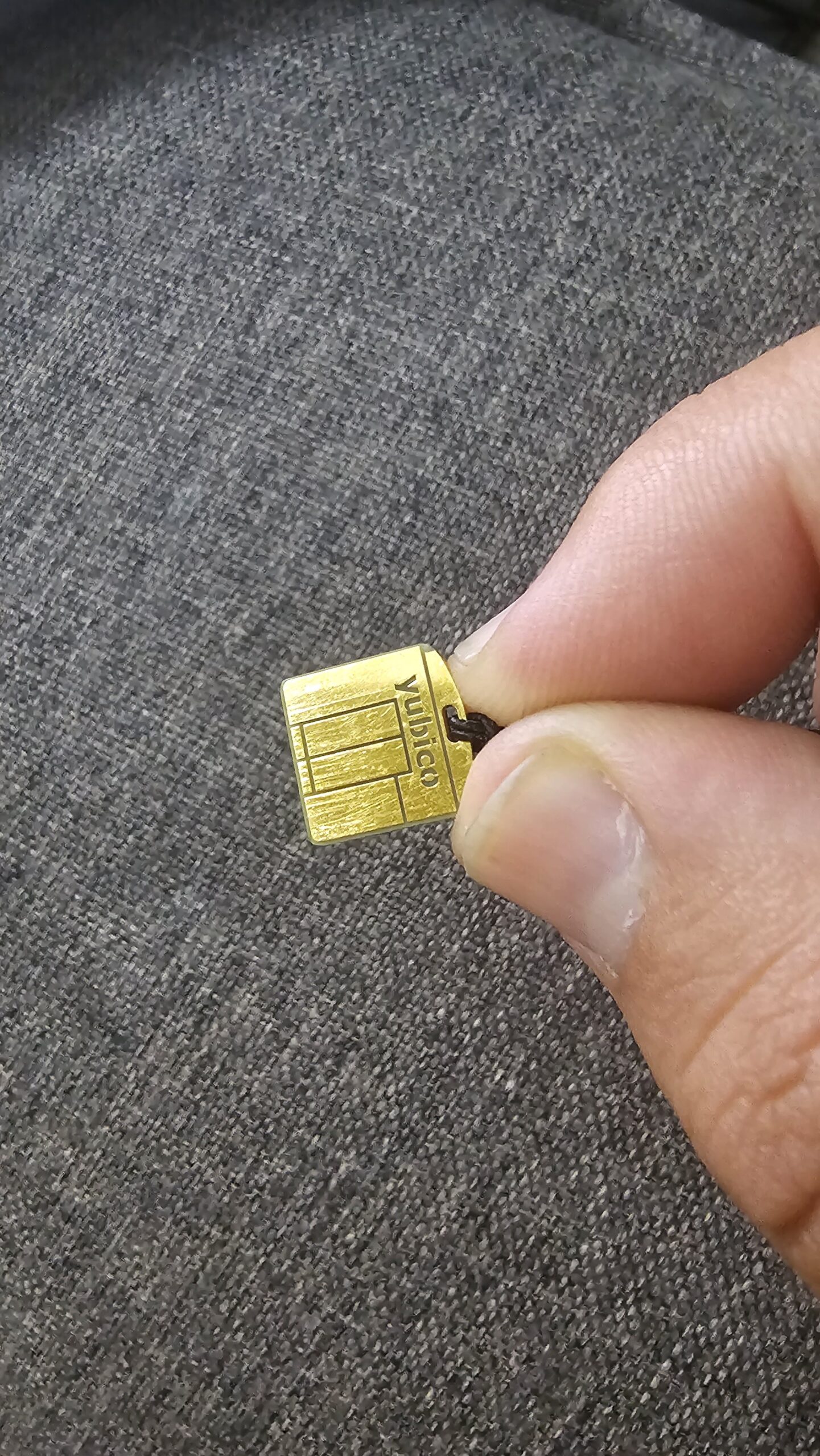

O que é um YubiKey?

A Yubikey é uma ferramenta de autenticação por hardware.

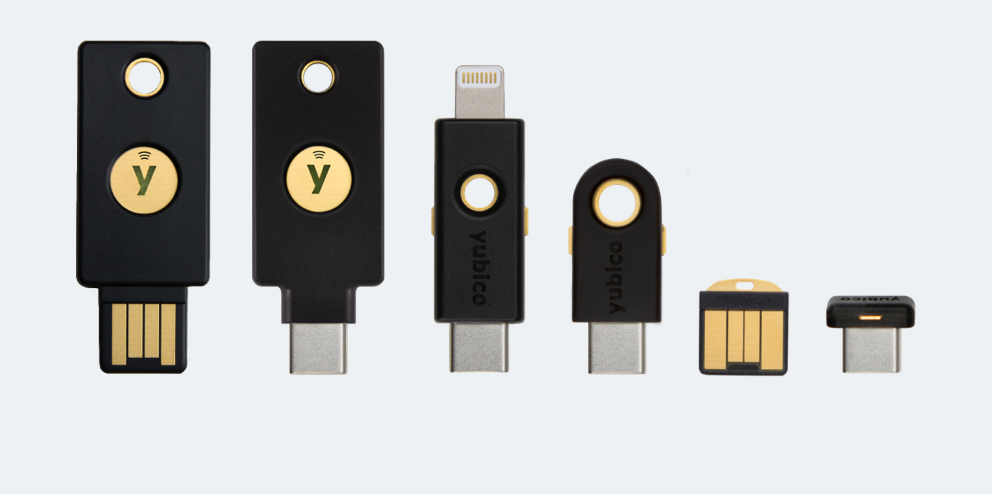

Basicamente, é um pendrive produzido pela empresa Yubico.

Existem vários modelos disponíveis com conexão USB Tipo A, Tipo C, Lightning, formas e tamanhos diferentes e funções como NFC e Biometria.

Imagens do site da YOUBICO

Vale a pena visitar o site do fabricante e conferir a diversidade de produtos: https://www.yubico.com/products/

Como funciona um YubiKey?

Como vimos o Yubikey é um dispositivo de segurança na camada de hardware.

Ele suporta vários protocolos como:

-

OTP

-

OATH HOTP and TOPT

-

FIDO U2F and FIDO2

-

OpenPGP 3

Você pode usar sua chave para fazer login em contas compatíveis com one-time password ou um par de chaves pública/privada baseado em FIDO2 gerado pelo dispositivo. Após digitar sua credencial, você precisa pressionar o botão em sua chave física, o toque do dedo libera uma pequena carga elétrica que ativa o aparelho e libera sua autenticação.

A Yubico suporta diversos serviços e aplicativos, entre eles: Microsoft, AWS, Google, Twitter, Instagram, Facebook, GitHub entre tantos outros.

Consulte a lista de compatibilidade do YubiKey: https://www.yubico.com/br/works-with-yubikey/catalog/?series=3&sort=popular

Pra que usar um YubiKey, hein?

Bem, como todo gadget, o YubiKey tem seus prós e contras. Tô ligado que tá todo mundo empolgado pra pegar um, mas aqui no Brasil, meu amigo, não é moleza. Lá fora, esse trambolho custa entre US$45 e US$70, dependendo do modelo. Mas aqui? Começa em R$400 e vai subindo!

A galera costuma repetir senhas em vários lugares, e aí lascou, porque os hackers adoram isso. É a brecha preferida deles.

Agora, com um YubiKey:

- Configurar e usar é fácil demais. Entra no serviço, pluga a chave, aperta o botão e pronto!

- Esquece aquele tempo todo esperando e-mail ou SMS 2FA ou fuçando no celular pra inserir código manualmente. Claro, precisa configurar o YubiKey primeiro.

- Invadir 2FA com um dispositivo físico é quase impossível. O código exclusivo do YubiKey é tipo anti-fraude.

- Não dá pra colocar nem tirar arquivos do YubiKey, e vírus não pega nele. Leve, à prova d’água e aguenta até meia hora submerso a 1,5m.

- É baratinho considerando o tanto que protege.

Mas sei que tá doendo o bolso com os preços brasileiros. E se perder o YubiKey? Melhor ter duas, né?

Claro, seria o ideal, mas isso vale pra tudo importante, né? O famoso “quem tem dois, tem um”. Mas se só tiver uma chave, relaxa. A maioria dos serviços com 2FA deixa você criar códigos de backup ou usar outra opção pra acessar sua conta.

Perder o YubiKey não é o fim do mundo, mas precisa de um plano B seguro. Se perder a chave ou não configurar vários fatores de autenticação, complica, brother!

Errar é normal, mas persistir no erro é burrice, meu chapa. Se vacilou, volta uns passinhos atrás! ;)

Olha, o YubiKey não é o santo graal, mas é uma camada extra de segurança. Como na vida, quanto mais proteção, melhor. E depois de configurado, na minha humilde opinião, é o melhor jeito de cuidar da segurança das suas coisas.

Configurando sua Yubikey com Azure AD

Como mencionei no início do artigo, a Yubico suporta diversos serviços e aplicativos, em nosso exemplo, vamos configurar nosso Azure Active Directory.

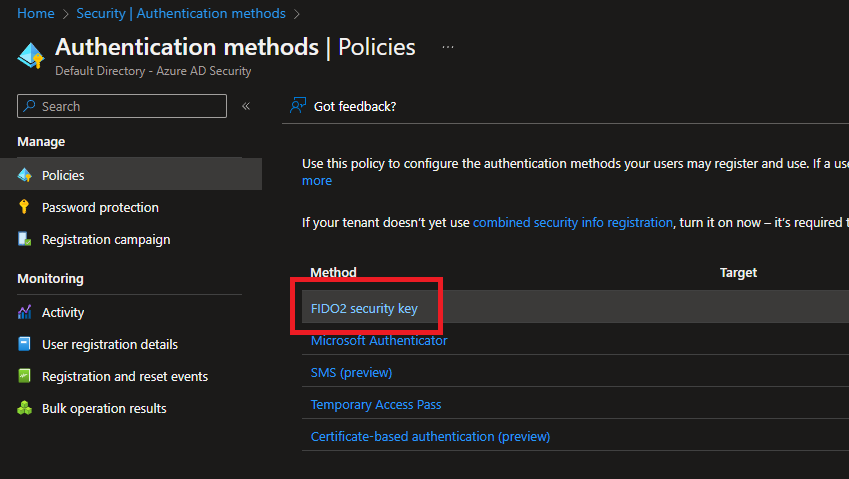

O primeiro passo é ativar o método de autenticação FIDO2 em seu AAD.

Navegue até seu Azure Active Directory > Security > Authentication methods, selecione FIDO2 security key habilite o recurso e clique em Save.

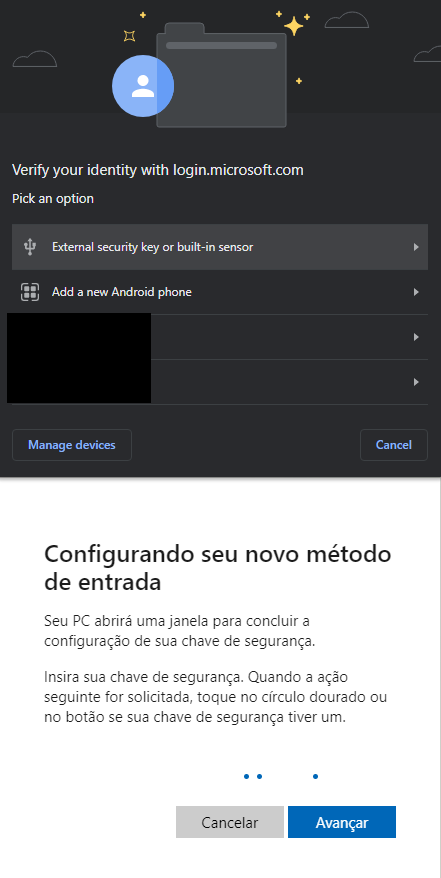

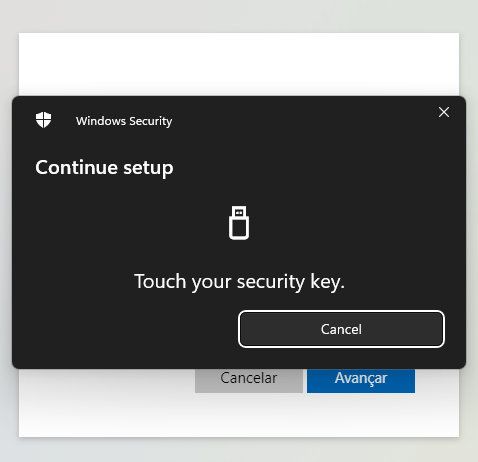

Feito isso já podemos configurar o usuário para logar com a YubiKey.

-

Navegue até https://myprofile.microsoft.com

-

Se ainda não estiver logado, faça o login.

-

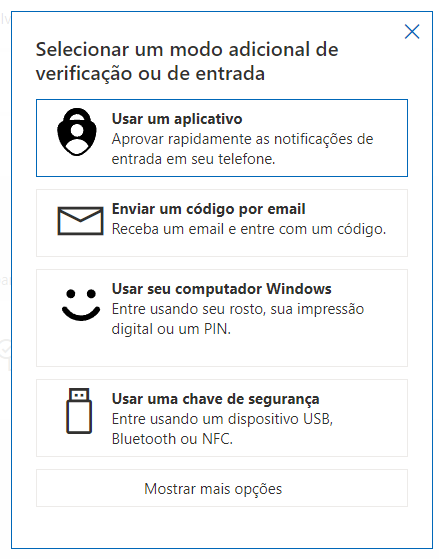

Navegue até o menu Segurança e em seguida Opções de segurança adicionais.

-

Clique em Adicionar um novo modo de entrada ou de verificação e selecione usar uma chave de segurança.

-

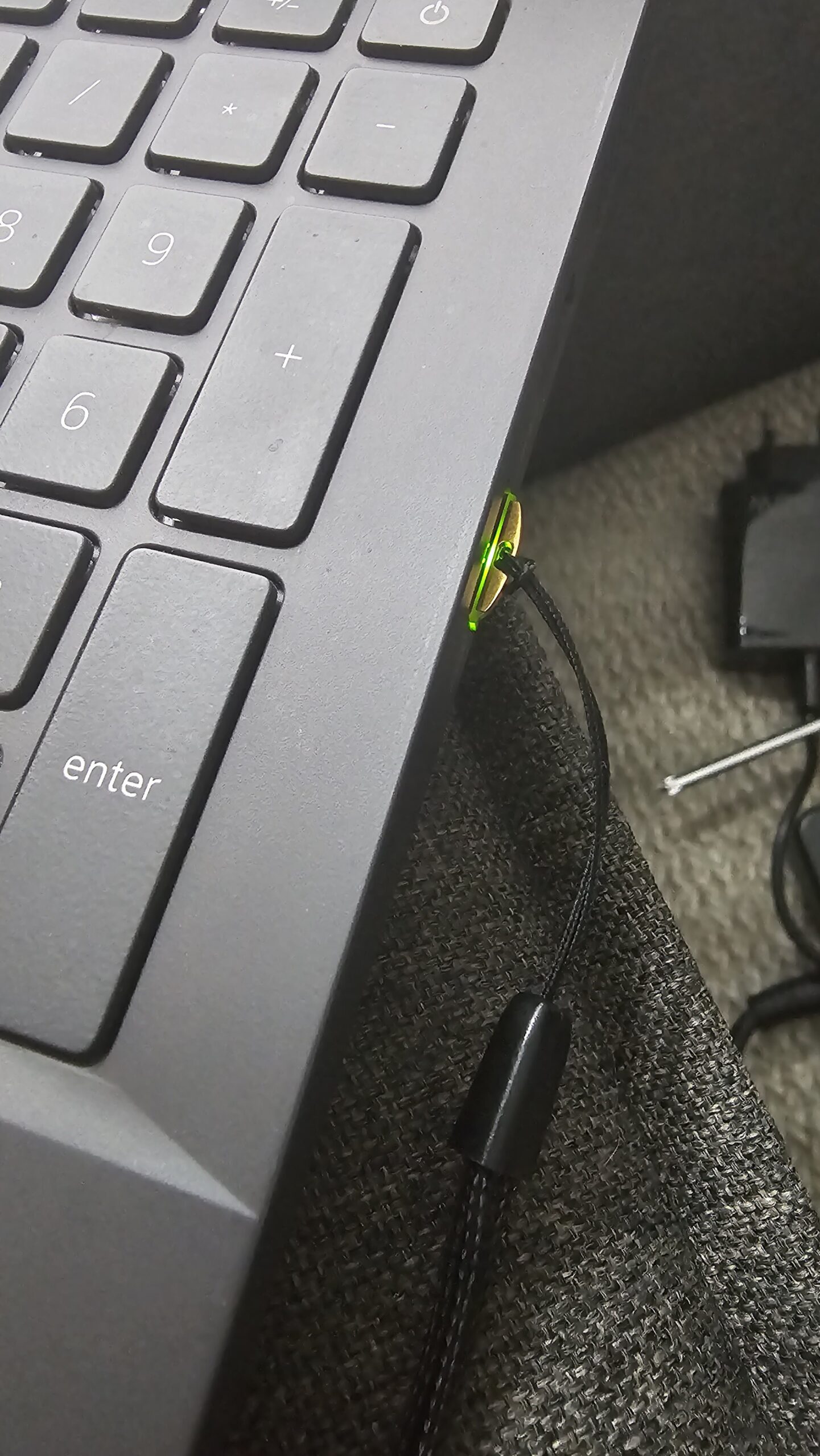

Tenha sua YubiKey em mãos e clique em próximo.

-

Em seguida, insira sua chave.

-

Toque na sua YubiKey para confirmar o processo.

-

Dê um nome para sua chave de segurança e clique em próximo.

-

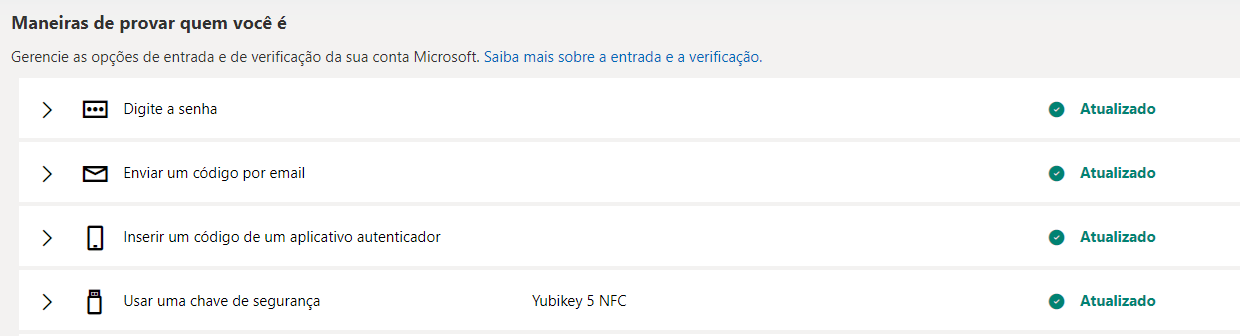

Agora você já deve visualizar sua chave no painel de segurança.

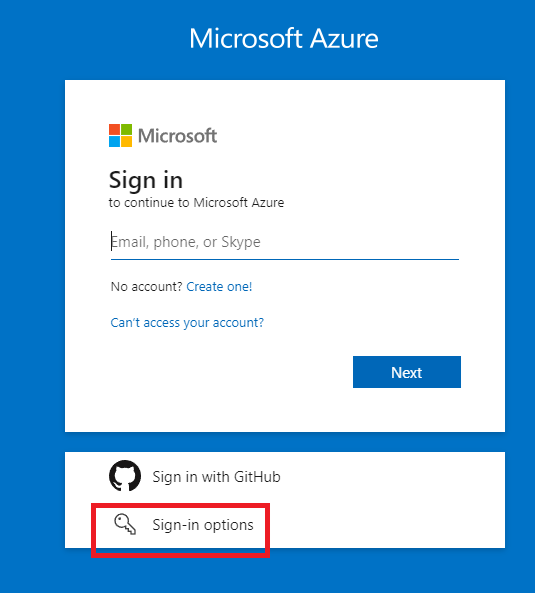

Acesse o portal.azure.com selecione Sign-in options e em seguida Sign in with a security key toque em sua YubiKey e seu login será efetuado com sucesso.

Por um padrão de segurança da Microsoft, mesmo habilitando seu login via chave física, será necessário adicionar o seu PIN como camada adicional de segurança.

Conclusão ?

Na minha opinião, usar hardware físico e bem mais difícil alguém com interesse de te atacar. sim!

Não adianta saber onde o cofre está, é necessário ter a informação para abri-lo! E por este motivo, vale o investimento.

Pra mim toda empresa deveria avaliar o uso de token físicos ou avaliar níveis de funcionários que são chaves que precisam usar.

O que YubiKey oferece, não é um gasto muito alto, mesmo para uso pessoal

Segurança nunca é demais e a autenticação de dois fatores faz uma enorme diferença na sua segurança pessoal e corporativa.

Hoje quem tem uma senha sem um fator de autenticação seja em qualquer sistema de identidade este pedindo para ser atacado ou já foi e nem sabe, só esta aguardando o estrago.

Eu tenho o meu e você

Para quem está estudando veja muito material ENTRA ID, que e o antigo AZURE AD, outras opções de autenticação também são validas.

O ENTRA ID ele e versátil e tem mais de 3000 aplicações já utilizando API do ENTRA ID e facilita as configurações em seu ambiente.

Para prova de segurança cai na AZ-500, SC-300 e SC-100

Estude os métodos que gerenciamento de identidade e a porta de entrada para o ataque em sua organização.

Espero ter ajudado!!!

Último vídeo

Novidades via inbox

Fique por dentro no meu Boletim digital toda semana um conteúdo novo